6 tendances en matière de cyberrisques que vous devez connaître dès maintenant

properties.trackTitle

properties.trackSubtitle

Bien que la transformation numérique d’aujourd’hui crée d’énormes possibilités, de l’autre côté elle représente un risque inhérent. Nos Cyberexperts soulignent six grandes tendances.

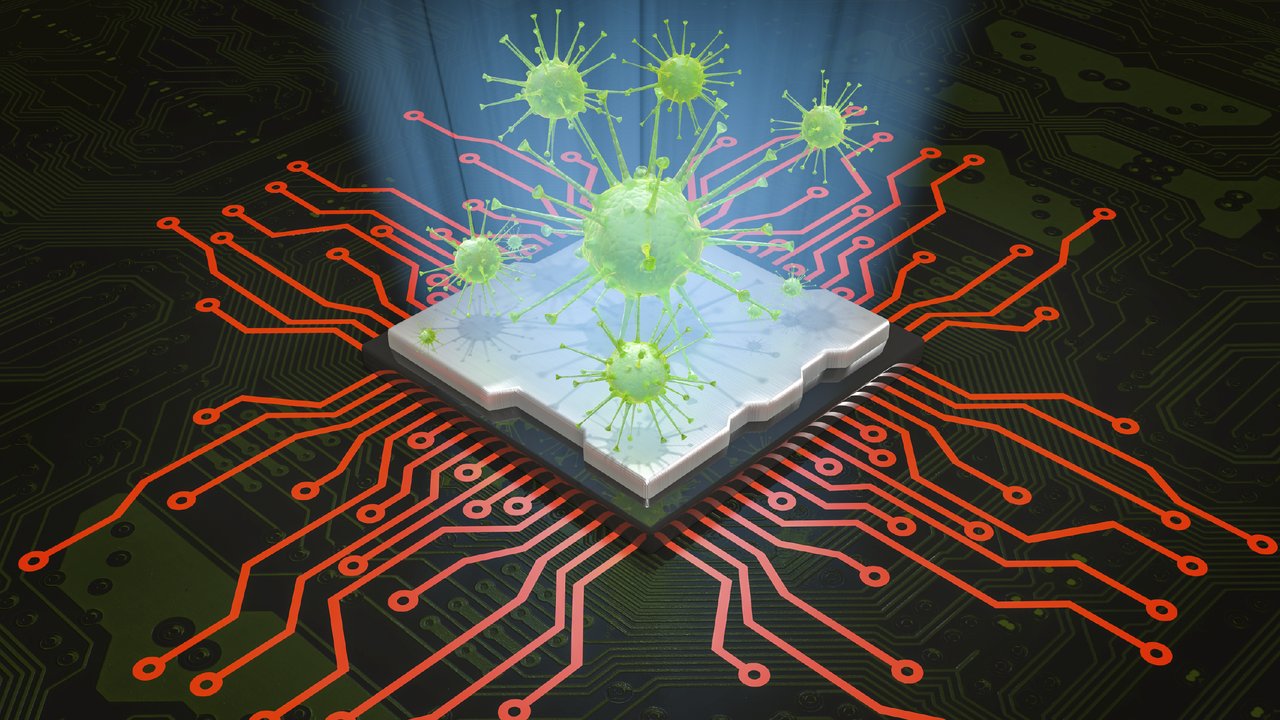

1. Votre nouveau système informatique est peut-être déjà infecté

Des puces infectées peuvent être insérées dans le matériel informatique à toutes les étapes de la chaîne d’approvisionnement du fabricant de l’ordinateur. Aussi, des logiciels malveillants peuvent être implantés lors de la production de mises à jour de logiciels légitimes.

Les criminels recherchent des méthodes nouvelles et élaborées pour infecter les logiciels et le matériel informatique tout au long des étapes de production et de distribution des systèmes informatiques et des logiciels.

Les scénarios les plus remarquables sont ceux dans lesquels des logiciels malveillants sont implantés dans des programmes informatiques et des mises à jour de logiciels légitimes. L’injection de logiciels malveillants pourrait avoir lieu pendant la production chez le distributeur de logiciel ou chez un tiers fournisseur, impliquant des puces compromises ou un code source ajouté au micrologiciel.

2. Votre unité centrale (CPU) pourrait être cryptominée

Les cryptomineurs utilisent secrètement l’unité centrale de votre ordinateur (CPU) pour miner des cryptomonnaies ailleurs, ce qui ralentit la puissance de traitement, entraîne une surchauffe, des temps d’arrêt et une perte de productivité.

Le cryptominage peut être une technique très attrayante pour les pirates, car il est plus facile à mettre en œuvre que d’autres méthodes : la configuration est rapide, il est plus difficile à suivre que les rançongiciels et il rapporte généralement un gain plus important.

3. Les syndicats de la cybercriminalité déclenchent des attaques plus puissantes et plus sophistiquées

Les criminels commencent à utiliser une combinaison de piratages de rançongiciels traditionnels et mobiles, associés à différentes menaces utilisées en tandem, telles qu’une combinaison d’hameçonnage, de logiciels malveillants et de cryptominage.

Ils deviennent également de plus en plus patients, ils observent et attendent, déclenchant des attaques moins fréquentes, mais ayant des conséquences plus importantes.

Au même moment, le milieu de la cybercriminalité devient davantage axé sur la collaboration et se consolide, créant ainsi des familles de logiciels malveillants-service moins nombreuses, mais plus puissantes, pouvant entraîner des perturbations et des pertes majeures.

4. Le réseau 5G est plus vaste, multipliant les cyberexpositions

Le 5G a 10 fois la capacité de données du 4G (LTE), créant une plus vaste surface d’attaque sur laquelle des cyberattaques peuvent avoir lieu.

La norme de communication mobile du 4G (LTE), avec une capacité de données de 1 gigaoctet par seconde (Gbps), est retirée progressivement. Cela ouvre la voie à l’avancée incroyable des capacités du réseau 5G à 10 Gbps.

La croissance exponentielle du 5G et l’explosion des données qui en résultera au cours de la prochaine année se traduiront par une vaste surface d’attaque sur laquelle des cyberattaques peuvent avoir lieu.

Les appareils IdO se connecteront directement au réseau 5G et contourneront le routeur central, les rendant plus difficiles à surveiller et plus vulnérables aux attaques directes.

5. L’explosion du nombre d’appareils connectés menace la sécurité de vos données

Des milliards d’appareils sont désormais « toujours allumés » échangeant des données avec le nuage et entre eux. Un maillon faible peut ouvrir la porte à des vulnérabilités massives pour des millions d’appareils sur un seul réseau.

La collaboration entre les appareils mobiles, les assistants numériques à commande vocale, la collecte de données sans précédent et la prestation de ressources infonuagiques amène l’interconnectivité à un tout autre niveau.

Ces progrès s’accompagnent d’un niveau de complexité toujours plus élevé et d’une augmentation des échanges de données non sécurisées comme jamais auparavant. Le vaste réseau d’appareils et le transfert de données signifient que l’origine du point de fuite des données devient de plus en plus difficile à retracer.

6. Les lois canadiennes sur les violations de données sont maintenant en vigueur

Les lois sur la notification des violations de données sont maintenant en vigueur au Canada, obligeant toutes les organisations à notifier les individus affectés et le Commissariat à la protection de la vie privée de toute violation à la sécurité.

Pour de plus amples informations sur les réglementations canadiennes en matière de violation de données, cliquez ici.