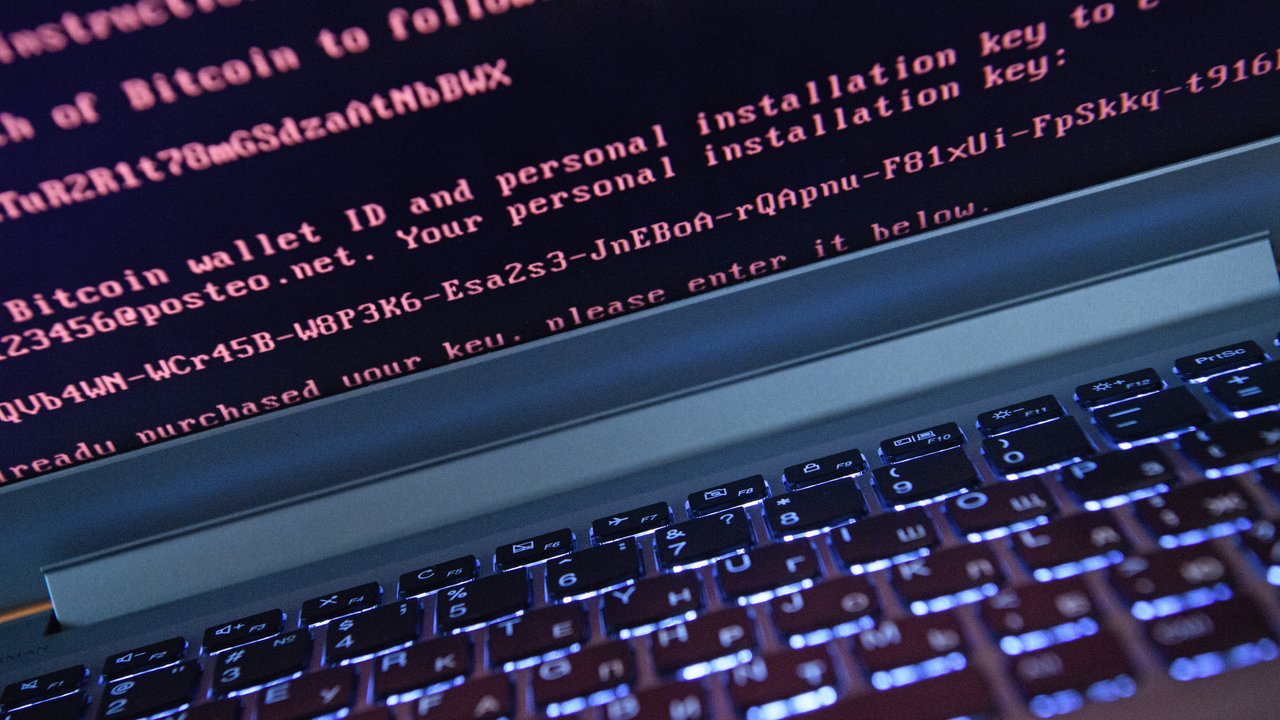

错误的安全感: 常见的勒索软件应对迷思

properties.trackTitle

properties.trackSubtitle

从勒索软件攻击事件中得到的经验教训

我们已经启用最新的防病毒解决方案 (防病毒软件)。这就意味着我们能够不受勒索软件的攻击。

防病毒解决方案是一种重要的网络安全控制措施,它能够检测在端点处下载的恶意文件与文档,但这些防病毒软件是可以被绕开的。重要的是应考虑到防病毒扫描技术的局限性经常会被网络攻击黑客所利用,他们混淆恶意文件以使防病毒扫描器不能将其识别。每次实施网络攻击时均以掩盖的方式进行,而更新防病毒软件至可以检测到其之前均会有一个延迟,这就为网络攻击黑客提供了乘虚而入的窗口。

另一个经常被忽略的风险是这些扫描程序仅对恶意内容实施扫描。拥有足够高权限的网络攻击黑客可以将此功能设为禁用。因此,以行为为基准的端点监测系统会对所有端点是否具有可疑行为实施监测。例如: 若用户尝试执行非常规指令或使用特殊的高风险程序,则监测系统将会禁止该等操作并提示系统留意潜在的漏洞。

我们已经实现了多重身份验证 (简称MFA) 系统。因此,我们拥有强大的网络安全保护机制,以抵御勒索软件的入侵。

我们拥有(自动)软件更新程序,这就意味着我们免受可能导致勒索软件攻击的漏洞影响。

允许网络攻击黑客无需任何身份验证即可访问企业网络的软件漏洞,是一种严重的威胁,并且通常是成功实施勒索软件攻击的第一步。例如: VPN端点上的“身份验证规避漏洞”,可能会绕开MFA系统。当然,及时打补丁至关重要,只是并不能完全彻底地使问题得到解决。

必须创建公司内部的补丁管理流程,还应该考虑这样的情况—已知一个严重漏洞的存在,但供应商尚未能提供软件补丁等。例如2019年发生的 “Citrix 漏洞” :通知发生该漏洞但尚未发布补丁程序之前已被黑客多次利用。在这种情况下,实施企业内部监控与人工干预至关重要,不应仅依赖于正式发布的补丁程序。

从勒索软件攻击事件后续响应中得到的经验教训

我们具备一个备份软件解决方案。因此,我们能够免受勒索软件入侵带来的损失。

良好备份策略且进行定期测试是灾难恢复计划的重要组成部分,因此对于勒索软件攻击事件也具有很重要的意义。但是,至关重要的是网络攻击黑客无法加密或将其他恶意触发器植入备份系统中。为降低网络攻击的风险,应将备份与储存系统进行物理存储,并与企业网络分开管理。有证据表明,勒索软件团体在开始实施加密之前,会主动搜索企业备份系统,因为将其锁住则可以提高其谈判的地位。

网络攻击黑客也可将其他恶意文件 (即“定时炸弹”) 植入备份系统中,在初始系统恢复后就触发。因此,强烈建议在恢复系统后应进行全面检测,或者实施验证以确保备份系统没有被篡改。

我们具有灾难恢复计划,因此我们对勒索软件攻击事件有备无患。

支付赎金就可以取回我们的数据。

支付赎金可以取回加密的数据,但这并不总是解决问题本质的方法。支付赎金会涉及诸多的不确定因素。例如在支付网络攻击黑客赎金后,并不能保证受害者获得“功能齐全”的密钥。

此外,解密如此大量数据所花费的时间,会使企业几天甚至几周陷入停摆状态。更糟糕的是,即使在成功解密所有数据并更正了数据系统同步之后,由于某些尚未解决的漏洞或系统后门敞开,同一个网络攻击黑客也可能再次发起网络攻击。

结论

以上这些例子表明数字生活中不存在100%的安全性 - 而且甚至拥有严格网络安全计划的企业或许也会因漏洞和一些容易被忽视的风险点沦为牺牲品。单项控制措施的不可靠则意味着必须实施基于风险的多层信息安全体系结构。

慕再网络安全保险部门已在核保、风险积累与理赔管理的传统保险专业领域做了巨大的投资,同时还拥有专职的具备深厚网络安全技术知识的专家。

凭借这种市场领先的专业知识,我们确保可以为客户量身定制最佳网络(保险)解决方案。这些解决方案包括开发最新条款,领先的网络风险评估与定价以及风险累积模型等。此外,我们还会开放慕再顶级的网络安全服务提供商网络。通过如此做法,我们致力于可持续发展的网络保险市场。这对于数字化的未来至关重要,它可以应对不断变化的网络风险与威胁。了解更多有关我们针对不同客户群及其分支机构打造的网络风险整体解决方案,请与我们联系。

慕再网络安全保险专家

/Marshall-Timothy.jpg)

/Hauner-Michael.JPG/_jcr_content/renditions/original.image_file.120.120.file/Hauner-Michael.jpg)